从去年的“勒索病毒”到近来Facebook的用户信息泄露,目前全球网络安全问题层出不穷,这让人不禁对当前的网络状态深表担忧。

近日,云计算分析师Louis Columbus在福布斯(Forbes)网站上撰文,列出了印度软件外包巨头Wipro最新报告《Wipro 2018年网络安全状况报告》( Wipro’s State of Cybersecurity Report 2018)中的一些对于当前网络状况的发现。

该研究基于四个主要数据来源,包括Wipro对自身主要客户以及网络防御中心(CDC)的一手资料研究,以及其他研究来源和Wipro合作伙伴提供的二手资料研究内容。其中,42%的受访者来自北美,10%来自欧洲,18%来自中东,21%来自亚洲,8%来自澳大利亚。

银行与金融服务以及医疗系统遭到破坏最为常见

在Wipro所有能够追踪其CDCs使用情况的漏洞中,有40%以上针对的是医疗保健领域,其次是银行和金融服务领域,占18%。这与Verizon 2018年的数据泄露调查报告相符。该报告显示,医疗行业首当其冲,遭遇数据泄露的数量是其它任何行业的5倍。根据Verizon的最新研究,银行和金融服务行业比其他任何行业都更容易受到基于服务器的黑客攻击。埃森哲的研究报告《在医疗行业输掉网络文化战争:埃森哲2018年医疗人力资源网络安全调查》(lost the Cyber Culture War in Healthcare: Accenture 2018 Healthcare Workforce Survey on Cybersecurity)也发现,18%的医疗员工愿意以500至1000美元的低价将机密数据出售给未经授权的第三方。

所以,Wipro发布的《2018年网络安全状况报告》旨在强调当今各个行业都面临着怎样的安全危机。该研究表明,所有行业都需要一种更可扩展的安全方法,通过验证每个设备、每个资源上的每个访问请求,来保护避免每个潜在攻击。而零信任安全(Zero Trust Security,ZTS)继续在防止破坏的尝试被行之有效,它依赖于四个核心内容,即验证每个用户的身份、验证每一个设备、限制访问和特权、以及依赖于机器学习来分析用户行为, 从而从分析获得更大的洞察力。该领域的领导者包括从事访问权限管理的Centrify、从事下一代访问服务的Idaptive(一家即将从Centrify分拆出来的新公司)以及Cisco、F5和Palo Alto Networks。

ZTS从完善组织的身份管理实践开始——无论是通过下一代访问(Next-Gen Access, NGA)来保护终端用户访问凭据,还是通过零信任特权(Zero Trust Privilege, ZTP)来保护特权用户的凭据。NGA允许组织通过获取并分析广泛的数据(包括用户身份、设备、设备操作系统、位置、时间、资源请求和许多其他因素)来验证每个最终用户访问尝试。NGA可以在不到一秒钟的时间内确定,经过验证的最终用户是否会立即访问请求的资源,或被要求通过多因素身份验证(Multi-Factor Authentication ,MFA)进一步验证其身份。ZTP关注的是通常拥有“王国钥匙”的特权用户,他们是网络攻击的共同目标。ZTP基于验证请求访问的身份、请求情境情境以及访问环境的风险,从而授予最少的权限访问。通过实现最小权限访问,组织可以最小化表层攻击,提高审计和遵从性可见性,并降低现代企业的混合性风险、复杂性和成本。每个行业都需要这种零信任安全性来保护激增的受攻击面和种类,并认识到每个客户、员工和合作伙伴身份都是他们真正的安全防线。

而在Wipro的报道中,该公司还有其他一些关键发现:

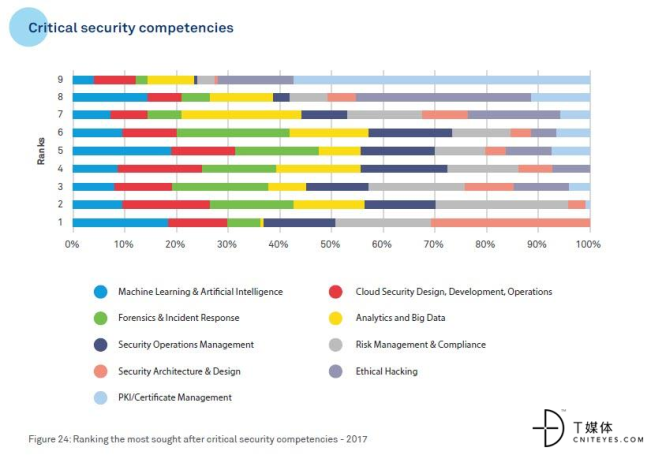

安全体系结构与设计以及机器学习与AI是未来排名第一和第二的安全能力。当被问及哪种安全能力最能帮助安全从业人员在网络安全领域脱颖而出时,受访高管提到,安全架构与设计(31%)和机器学习与人工智能(19%)是他们的首选。下一代访问平台将利用机器学习算法不断地学习和生成情境智能,用于简化已验证的最终用户的访问,同时阻止攻击尝试,如最常见证书泄露问题等。

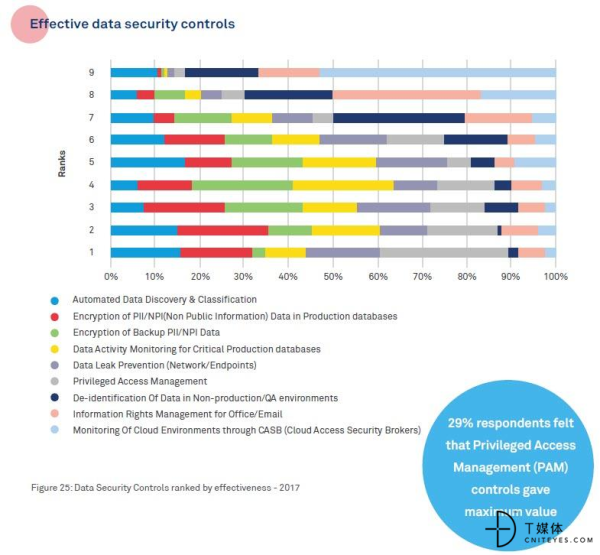

29%的受访者表示,特权访问管理(PAM)给了他们最大的价值,进一步验证现在是进行零信任管理的时候了。信息技术主管们愈发认识到,特权访问证书滥用是网络攻击的最常见原因,因此开始更加重视对特权访问管理。Centrify公司最近宣布它将对ZTP保持关注,并将将PAM针对内容扩展到更广泛的现代威胁中,包括DevOps、容器、大数据等等。

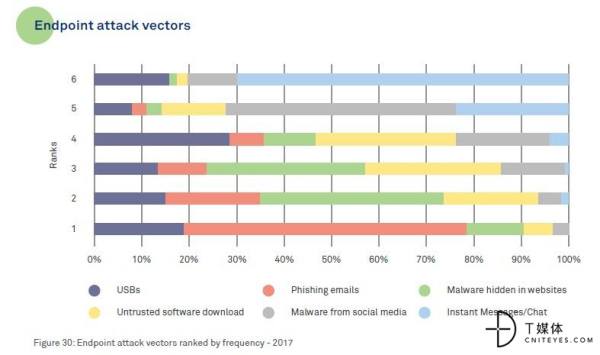

端点攻击向量的增长速度快于传统企业安全方案的增长速度。端点攻击向量的规模和范围持续快速变化。Wipro发现,破坏尝试往往是多维度的,并且破坏攻击向量的组合也会被j精心策划。Wipro的研究发现,端点攻击向量的波动如此之快,进一步支持了企业对ZTS的需求,而ZTS是通过下一代访问来实现的,它 阻止攻击企图的主要安全策略。