昨日,消息爆出电子产品制造巨头富士康在墨西哥的一家工厂遭到了勒索软件攻击。肇事黑客组织DopperPaymer窃取了富士康部分未加密的文件,继而对文件进行加密,并要求富士康支付1804枚比特币(按时下的比特币价格核算,约为3468万美元)以获取解密工具。

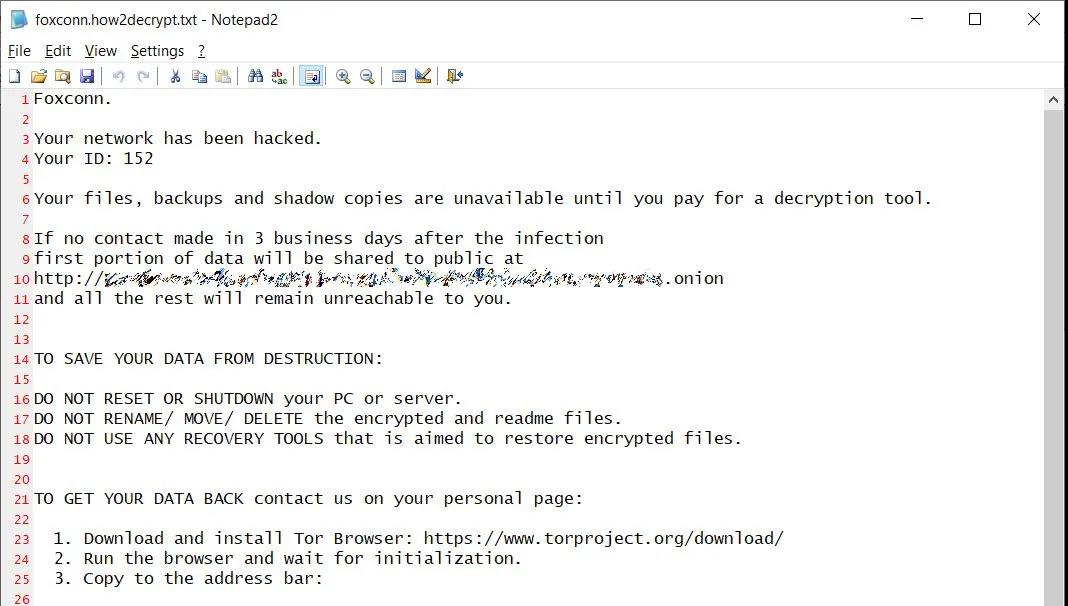

富士康收到的勒索信

据悉,此次遭受攻击的是富士康位于墨西哥华雷斯城的CTBG MX生产设施,黑客组织声称已加密了富士康在北美的约1200台服务器,窃取了100 GB的未加密文件,并删除了20TB至30 TB的备份内容。不过在截止发稿前,富士康称已经恢复正常生产,并升级了信息安全系统。

另外,上月底工业物联网厂商研华科技也遭遇了来自Conti勒索软件团伙的攻击。

在事件中,黑客组织提出了750个比特币的赎金要求(约合1300万美元),否则将会把所盗数据逐步泄露在网络上。针对此事,研华科技最终并未多做回复,仅称黑客攻击少数服务器时,可能偷走了价值性不高与机密性不高的工作资料。

更早之前,2018年8月,全球最大的晶圆代工厂台积电突然传出电脑系统遭受病毒感染的消息。短短几个小时内,台积电位于台湾北、中、南三处重要的生产基地——竹科FAB 12厂、南科FAB 14厂、中科FAB 15厂等主要高端产能厂区的机台设备停产停线,陷入混乱状态。

事后台积电称,事故属于Wannacry变种病毒感染而非黑客攻击,没有泄露公司资料的完整性和机密性,但故障将导致晶圆出货延迟及成本增加,对公司第三季度的营收影响约为百分之三,毛利率的影响约为一个百分点。

攻击一千次,有一次成功便是胜利;防御一万次,有一次失败便是失败。

安全攻防的对抗,其结果标准并不是公平的。而现如今黑客或病毒所攻击的对象,已经从个人PC、防护能力较弱的传统企业、政府、学校网站,转变到万物互联时代的工厂、工业设备、智能摄像头、路由器等诸多方面。

面更大,范围更广,安全保障更加迫在眉睫

也就在昨日,Forescout的安全研究人员披露了四个开源TCP/IP库中的33个安全漏洞(代号AMNESIA:33),影响150多家供应商的超过100万个智能设备和工业互联网产品。

根据Forescout的说法,这些漏洞将使攻击者可以实施广泛的攻击,包括攻击者能够破坏设备,执行恶意代码,窃取敏感信息以及执行拒绝服务攻击。几乎所有的联网设备都有可能中招,包括智能手机、打印机、路由器、交换机、IP摄像机和各种工业设备等。

可以认为,物联网生态系统很少顾及的安全缺陷,正完整地暴露在黑客和不法分子的面前。

另一方面,勒索软件的组织却在日益庞大。

由于匿名性和暴利性,近年来勒索软件攻击在全球范围内整体呈上升趋势,世界各地企业、公共机构、高校单位持续在遭遇各种网络攻击。

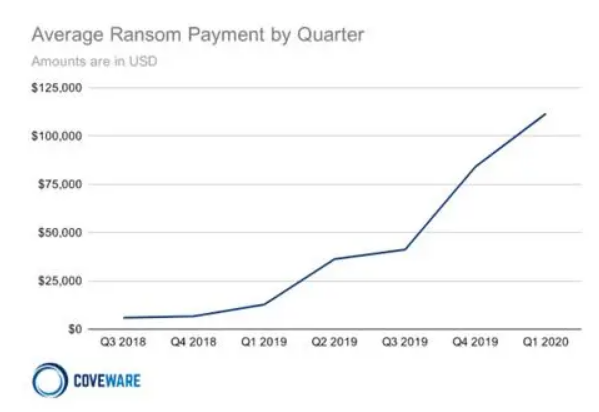

根据COVEWARE公司的报告,2020年第一季度,企业平均赎金支付增加至111,605美元,比2019年第四季度增长了33%。勒索软件分销商越来越多地将目标瞄准大型企业,甚至发展出所谓的勒索软件即服务(Ransomware as a Service,RaaS),以完善的生态,以更轻松的"勒索+窃取"两种方式对企业重要数据进行攻击。

甚至,黑客们还找到了最大最广泛的交易方式——比特币,一定程度刺激了该市场的肆意增长。

在勒索软件中常流行的比特币支付:

一是具有一定的匿名性,便于黑客隐藏信息;

二是具有去中心化的特性,可以全球范围进行操作;

三是具有流动快捷性,比特币基于网络而生,流动迅速,鼠标操作甚至可以实时即达;

四是具有易变现的能力,也许只需要一个U盘,比特币就可以成为犯罪分子的洗钱工具。

对此,复旦大学中国反洗钱研究中心秘书长严立新曾表示,对区块链技术支撑的比特币本身,不宜用简单的好与坏去定义,但它的一些特点的确很容易被洗钱罪犯所利用。

此次为富士康网络攻击负责的DopperPaymer,就是2020年来最活跃的勒索软件之一。

2019年6月以来,DoppelPaymer涉及了一系列恶意勒索活动,今年9月甚至惹出了间接导致德国杜塞尔多夫一家医院病人死亡的事件。

据悉,由于杜塞尔多夫医院遭受勒索软件攻击,30多台内部服务器被感染,并未能收治一位需要接受紧急治疗的女性患者,该患者不得已被转移到30公里外的伍珀塔尔市一家医院后死亡。虽然之后的调查报告说明,杜塞尔多夫医院遭遇的勒索软件攻击似乎是个意外,因为赎金勒索信中针对的是当地的大学(杜塞尔多夫海涅大学),但不幸的是杜塞尔多夫医院的信息系统属于该大学的一部分,并且在广泛使用的商业软件中存在漏洞,这才给勒索软件可乘之机。

而这样的案件还只是冰山一角,将大多数案例集合在一起,勒索软件的趋势走向将是:攻击目标多元化、攻击手段复杂化、解密数据难度大、危害影响难以估量……

万物互联时代,对于众多即将走向智能化的传统产业,倘若网络攻防经验不足,缺乏整体的安全建设意识,实际面临的威胁将更加巨大。

获得安全保障的基本措施

在一批黑客凭借勒索软件获得暴利的同时,各种病毒变种在悄悄成长蔓延,潘多拉魔盒此刻已经打开。

如果说以往用户对于安全的认知局限在虚拟资产这一部分,认为要保护的是数据的安全、数据的完整性及可用性。那么在物联网时代,安全的边界已经扩展到以各种设备为代表的物理资产,包括数据安全在内,安全需要保护的内容,将涉及到整个资产的安全。

很典型的情况是,现如今黑客进攻智能设备,就算拿不到用户数据,也可以避开数据轻松远程控制并影响设备,依然将产生负面影响。

复盘台积电的病毒感染事件,其起因和过程其实是台积电犯了3个简单的错误:

1)进入产线的新设备带有病毒,且未被查杀;

2)负责关键生产设施的电脑搭载的是老旧的Windows 7系统,且没有打补丁;

3)没有关闭设备445端口,使病毒轻易入侵。

以及发生在2016年的"美国东部大断网"事件,实际上是利用了数十万台受到僵尸网络感染的联网设备,比如路由器、摄像头,通过持续的扫描漏洞,操纵肉鸡的方式,向目标发送合理的服务请求,就此占用过多的服务资源,使服务器拥塞而无法对外提供正常服务。

包括德国杜塞尔多夫医院遭受勒索软件攻击之后,德国网络安全机构BSI向外界发出的警告是——要求德国公司和机构针对CVE-2019-19871漏洞(勒索软件的已知入口点)更新其Citrix网络网关。

综合这几项事件来说,设备或系统存在漏洞是最大的风险。一些使用弱口令及默认密码、内置密码;存在逻辑漏洞、公共组件历史漏洞的联网设备风险最大。

为此的基本解决方案其实并不复杂:

1、关闭暴露在公网中的设备端口。

2、及时更改设备出厂默认密码,对于一些无法更改的老旧设备暂停使用。

3、厂商持续监控设备出入流量及设备行为,尽早发现异常。

4、厂商定期排查现有设备中的风险与漏洞并做出修复。

5、设备厂商积极与监管部门和网络安全公司密切合作,做好事件发生时的应急响应。

当然,一劳永逸的办法是不存在的。实际上自互联网诞生起,这场网络安全攻防战,就一直在持续进行。