综述

2017年作为NB-IoT的商用元年,中国电信和中国移动陆续完成了全球规模最大的NB-IoT网络建设。中国电信提出,要在“十三五”阶段,建成智能连接生态圈,目前,其物联网生态已具雏形。2017年5月,经过提前布局、标准跟踪、外场试验、版本发布、商用部署等一系列工作,中国电信正式宣布建成全球首个NB-IoT商用网络。 中国移动提出了“大连接”战略。2017年,中国移动物的连接净增规模已超过个人和家庭连接,在总净增连接中占比达到 61.8%,成为驱动连接规模增长的第一动力。按照计划,2017年年底,中国移动共实现了346个城市NB-IoT连续覆盖。

现状

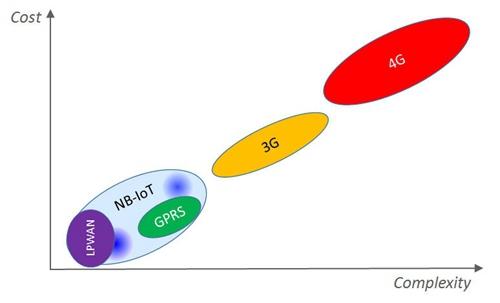

在NB-IoT、eMTC等低功耗物联网成熟之前,传统2/3/4G网络也常被用于接入各类物联网设备,以实现通信需求。蜂窝物联网的主要应用场景包含智能家居,其中NB-IoT主要是对速率要求不高,但需要待机时间长、模组成本低、覆盖能力强的物联网技术。eMTC技术主要针对速度要求较高,需要支持移动性、支持语音的物联网场景。对于运营商来说是做平台商的机遇。

NB-IoT业务的主要特点

连接海量化:Gartner预测,到2020年全球将有260亿物联网设备,市场价值超过3000亿美元,DHL和思科则预测连接数将达到500亿。中国移动预测2020年蜂窝物联网连接规模超过5亿。

业务碎片化:NB-IoT与个人及家庭生活、工业生产深度融合,应用场景多,产业链中的终端、网络、芯片、操作系统、平台、业务等的具体实现各不相同,各类应用场景的业务规模、终端功能、数据种类也存在差异,“碎片化”现象严重。

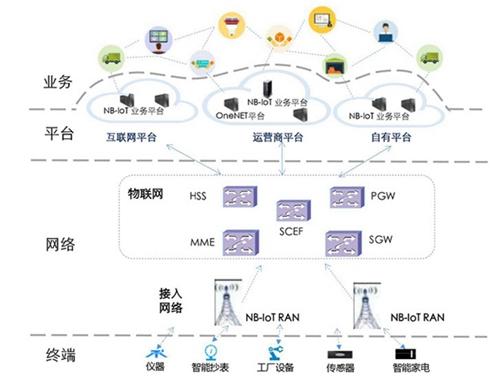

服务开放化:NB-IoT业务平台既有运营商平台,也有互联网或用户自建的平台,可满足各种业务需求;同时,部分业务需要运营商开放云计算、位置查询、设备状态查询、认证等必要能力,使得运营商网络更加开放。因此,NB-IoT服务模式与传统的通信服务模式有较大不同,产业链将更长且不断产生各类新兴的商业模式。

网络信息安全问题

我国大力推进NB-IoT物联网基础设施建设之时,网络信息安全问题也给予物联网的发展提出了全新的挑战,促进NB-IoT物联网健康持续发展。NB-IoT在“云-管-端”模式的网络体系结构之上,与各行业融合,衍生出了丰富多彩的物联网业务,形成了“业务+云管端”的体系结构。“业务”由物联网与传统行业融合而成,应用NB-IoT技术实现业务统一控制。“云”由开放平台组成,通常利用云计算技术实现数据统一传送、数据统一存储、设备连接统一管理;“管”即NB-IoT网络,提供各种网络接入和数据传输通道;“端”是各种类型的NB-IoT终端设备。

产业链长也增加了许多新兴的问题,在NB-IoT业务快速发展的同时,也存在着产业链发展不均衡的问题,例如芯片模组产业落后于网络设备产业及网络建设速度、终端入网测试进度与终端规模增长速度不一致等,这些问题也一定程度上会影响到NB-IoT的网络信息安全水平。

NB-IoT缺点

由于NB-IoT业务广泛涉及通信网络、大数据、云平台、移动APP、WEB等技术,其本身也沿袭了传统互联网的安全风险,加之NB-IoT终端规模十分巨大、升级困难,传统安全问题的危害在此环境下会被急剧放大。因此,作为一种全新的技术,NB-IoT也面临着前所未有的安全风险。

业务风险分析

业务防护能力不足

物联网业务种类多,规模差别大,安全投入不均衡,部分业务防护能力不足,导致影响业务安全运行。

业务漏洞风险大

NB-IoT与各行业深度融合,业务逻辑复杂,应用协议多样,容易存在业务漏洞。

业务滥用风险高

NB-IoT业务场景复杂,导致卡及终端形态多样,存在插拔式卡、嵌入式卡等形态,容易被恶意利用。例如使用插拔式卡的终端难以预防机卡分离,存在被用于发送垃圾短信等业务滥用的风险。

平台风险分析

(1)越权操作风险

大量NB-IoT应用运行在一个集中的平台上,如果没有进行有效的安全隔离和访问控制,容易引发不同应用之间的越权访问和操作。另外,如果没有对不同用户、设备进行有效隔离,也可能导致不同用户、设备之间的越权访问。

(2)数据泄露风险

多数NB-IoT应用的数据会集中存储在统一的物联网平台,并通过统一的平台对终端进行控制。若平台被恶意攻陷,就会导致大规模数据泄露,甚至大量终端设备被控制,进而影响工业生产及社会生活。

(3)边界模糊风险

NB-IoT与工业制造等行业融合过程中,工业设备通过NB-IoT网络接入业务平台,重要生产数据通过公网传输,打破了传统工业网络封闭、隔离的安全边界,安全边界变得模糊,安全防护难度大大增加。

网络风险分析

(1)设备规模巨大易引发大规模网络攻击

NB-IoT终端设备规模巨大,且分散安装、甚至位于户外,难以进行统一管理,一旦大量设备被恶意控制,就可能对其他网络系统发起大规模DDoS攻击,甚至导致大规模断网,传统安全问题的危害被急剧放大。

(2)公网传输导致重要数据泄露风险

物联网应用的各类采集数据通过NB-IoT网络上传到对应的业务平台,传输过程跨域多个网络,经由大量网元进行处理,存在重要数据泄露的风险。

(3)应急管控不足造成危害难以及时消失

传统短信、数据、语音等通信功能管控依据单一设备、单一功能、单一用户进行,而NB-IoT终端规模大,且不同业务的短信、数据等通信功能组合较多,若不能在网络侧通过地域、业务、用户等多维度实施通信功能批量应急管控,则无法应对海量终端被控引发的风险。

(4)通信网络面临复杂攻击的风险

NB-IoT核心网一般与互联网相对隔离,网元之间相互信任而没有采取认证机制,随着网络更加开放化以及跨运营商网络之间的通信需求,NB-IoT核心网也会面临信令伪造、篡改、重放攻击等风险,核心网与互联网接口也会面临来自互联网的各种攻击。同时,大量终端接入网络也可能对核心网络发起攻击,影响业务运行。

终端风险分析

(1)终端易被接触导致隐私泄露

NB-IoT应用与人们的工作生活息息相关,而部分终端设备在户外部署,易被接触到,可能导致终端数据被非法获取而泄露用户隐私。另外,与业务安全紧密相关的密钥存储在终端,也容易被非法获取。

(2)计算能力受限导致易被恶意控制

NB-IoT设备受成本限制,通常计算能力较弱,无法实现安全级别高的认证机制、安全算法,抵御暴力破解等攻击的能力差,容易被恶意控制。

(3)系统升级复杂导致设备“带病”运行

NB-IoT终端操作系统及应用软件均可能存在安全漏洞,并且NB-IoT设备部署位置通常比较分散,现场系统升级方式不易实施,而远程升级一旦失败就会影响业务正常运营。同时,大部分安全漏洞并不影响终端用户的业务运行,因此,用户升级意愿较低,导致大量设备会长期“带病”运行,极容易被黑客恶意控制。

管理风险分析

(1)安全责任不清

NB-IoT产业链包括设备制造商、网络运营商、平台运营商、用户等角色,发生安全事件时可能存在安全责任不清的问题。例如,终端设备在设备制造出厂时就存在安全隐患,设备归用户所有,使用运营商的网络接入平台,而用户在使用时未及时升级,终端被恶意控制后产生了危害,产业链中各角色的安全责任界定就难以清晰。

(2)安全意识不足

NB-IoT设备通常由用户进行管理,普通用户安全意识缺失容易导致弱口令、安全配置缺陷等问题,进而引发安全事件。

(3)安全分级缺失

涉及国家安全、国土资源、公共秩序等的重要物联网应用,与个人普通物联网应用使用统一承载的网络和业务平台,若分级防护缺失,在受到攻击时,无法保障重要应用的安全。

(4)安全标准不统一

目前尚未形成全面的覆盖产业链的NB-IoT安全标准,平台、终端、安全防护能力参差不齐,无法按照统一的标准进行系统化安全防护。

总结

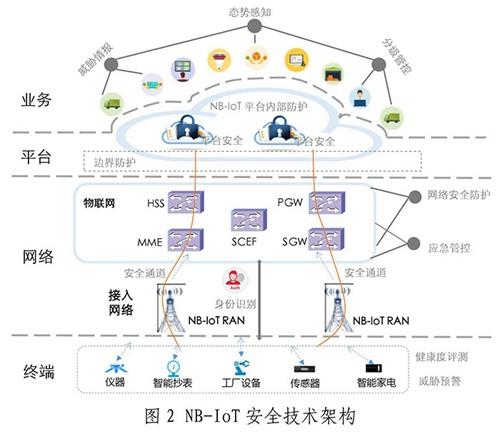

NB-IoT是互联网的延伸,其业务涉及WEB、移动APP、云平台、大数据相关技术,需要实现对业务、平台、网络、终端各层的安全防护。

1、业务防滥用。对不同行业的NB-IoT应用都能提供有效的安全保障,减少业务滥用及业务攻击带来的危害。

2、平台防入侵。平台应具备监测及阻止入侵的安全措施,以防止发生大规模数据泄露以及通过平台恶意控制设备等事件。

3、网络防攻击。NB-IoT网络需要具备强度较高的身份认证机制,防止设备认证绕过等攻击;同时,需要防止大量终端设备被控制引发DDoS等网络攻击。

4、终端防被控。NB-IoT终端需要防止被盗窃、被控制,进而防止终端用户隐私数据被窃取、终端被篡改仿冒。

业务安全:具备业务分级管控能力,满足不同业务的安全需求,并能基于终端、网络、平台的安全状态及业务运行情况,打造NB-IoT业务安全态势感知能力。同时,能够基于威胁情报交换、共享,预防业务安全事件。

平台安全:包括边界防护、平台自身安全防护等能力,并能够为大规模数据在存储、传输、使用等各个环节提供安全防护。

网络安全:提供身份保护和数据安全通道能力;同时,具备应急管控和网络安全防护能力以抵御来自互联网的攻击,并能及时消除物联网设备被控引发的危害。

终端安全:能够提供物理安全、数据存储安全、系统安全更新、用户隐私等安全保护能力。

这里提及一下NB-IoT的身份识别及通道安全

NB-IoT网络需要提供用户与网络之间的双向身份识别和安全通道,实现信令和用户数据的安全传输。

NB-IoT网还可基于网络接入认证功能进行安全能力开放,即业务应用直接使用网络层认证结果或认证参数,不再对终端进行单独认证,降低因设备双层认证而带来的消耗。